SSL 策略

SSL 策略用于控制 SSL 安全套件、Session 缓存、Session Ticket 等参数。仅当创建客户端协议为 TCP/TLS 或者 HTTPS 的 VS 虚拟服务时,才会用到 SSL 策略。

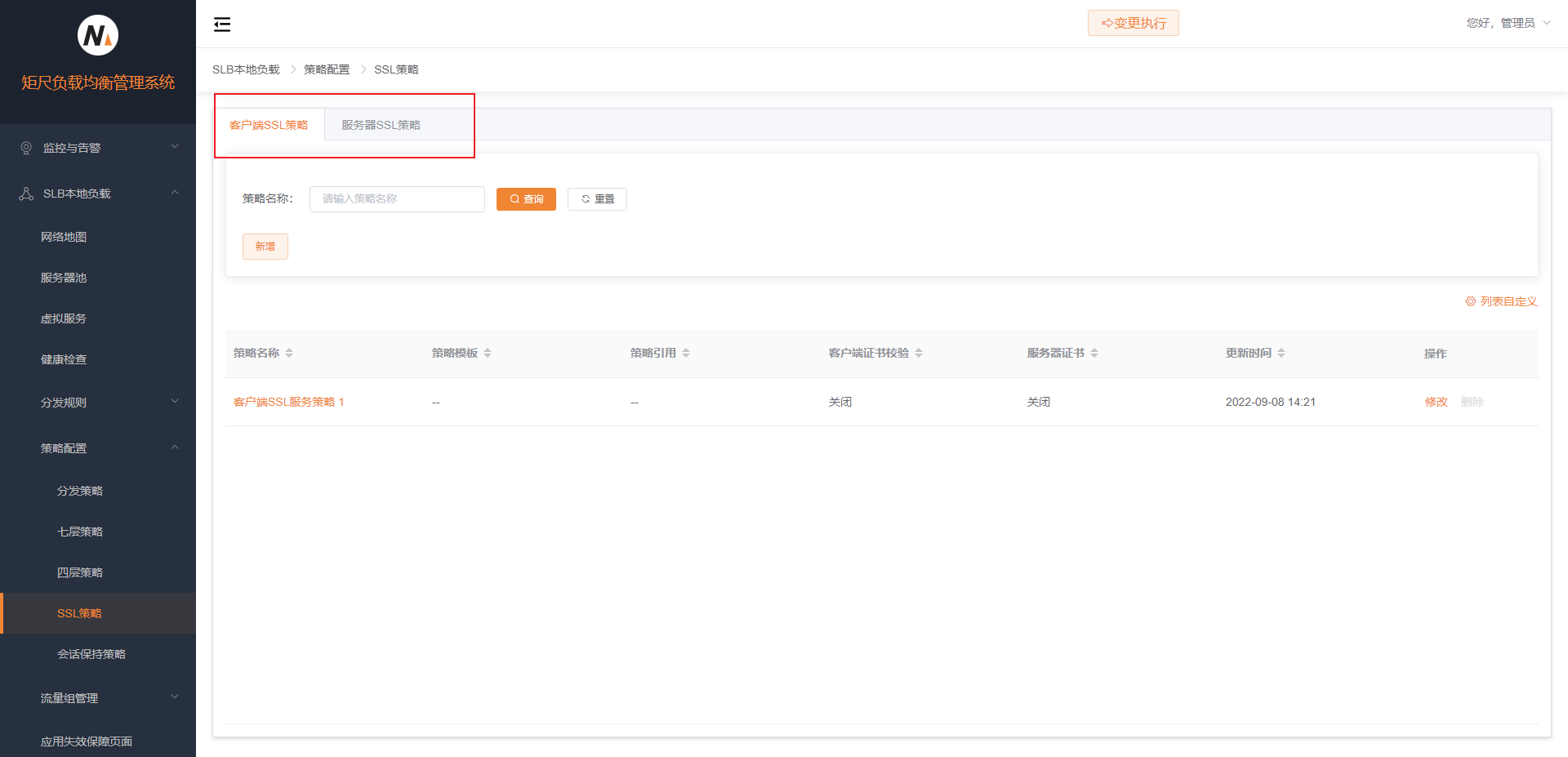

点击【SLB 本地负载-策略配置-SSL 策略】进入到 SSL 策略配置页面,点击头部页签可切换客户端 SSL 策略和服务器 SSL 策略。

客户端 SSL 策略

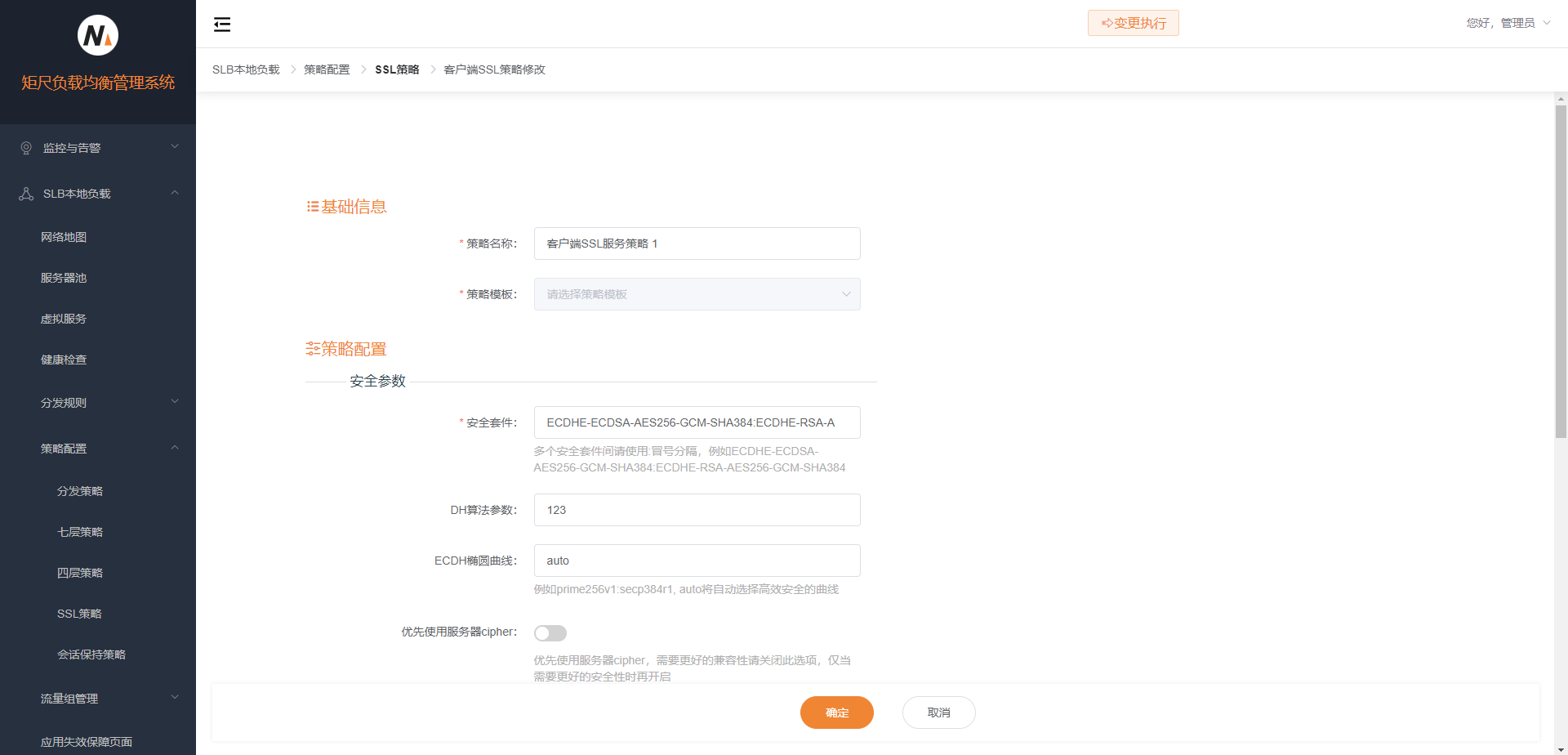

在客户端 SSL 策略页签下点击“新增”或“修改”按钮可进入到客户端 SSL 策略编辑页面,如下图:

- 各字段含义如下所示:

安全套件:多个安全套件间请使用:冒号分隔,例如 ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384

DH 算法参数:DH 协商密钥算法的参数

ECDH 椭圆曲线:例如 prime256v1:secp384r1, auto 将自动选择高效安全的曲线

优先使用服务器安全套件:优先使用服务器安全套件,需要更好的兼容性请关闭此选项,仅当需要更好的安全性时再开启

支持的 SSL 协议:支持 Tls1.3

Session 缓存:在本机内存中缓存 Session ID,可以减少握手的时间损耗

Session ticket:由客户端缓存 ticket,将会随机生成密钥

Session 过期时间:可用于防止重放攻击

SSL 握手最大超时时间:握手阶段的超时时间

SSL 数据缓冲区大小:发送 SSL 数据帧时的缓冲区大小

客户端证书校验:当客户端携带证书时,验证证书颁发机构

服务器证书:发送到客户端的证书、私钥

服务器 SSL 策略

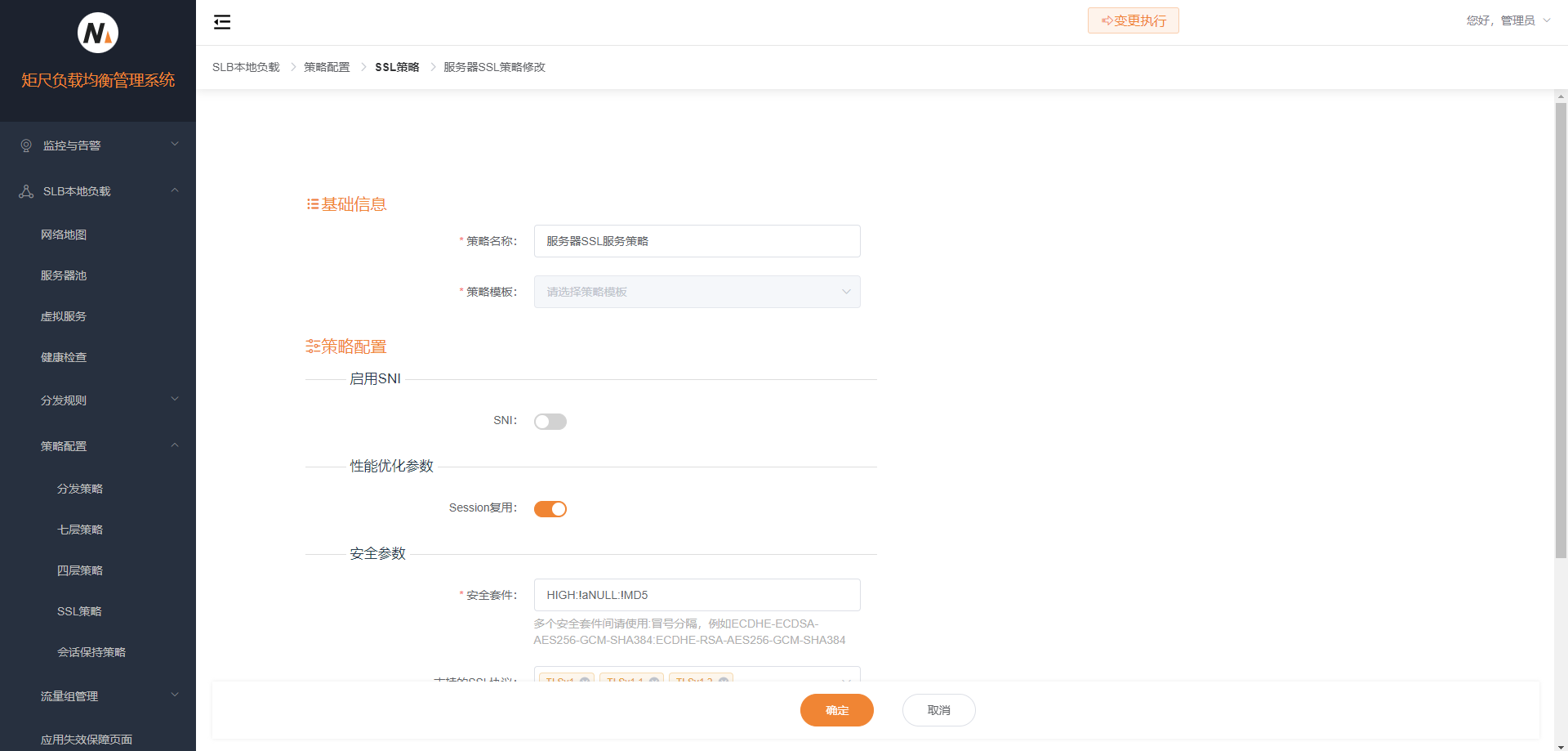

在服务器 SSL 策略页签下点击“新增”或“修改”按钮可进入到服务器 SSL 策略编辑页面,如下图:

- 各字段含义如下所示:

SNI:TLS 扩展中的 Server Name Indication

Session 复用:使用设备内存缓存 session 以提升 TLS 握手性能

安全套件:多个安全套件间请使用:冒号分隔,例如 ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384

支持的 SSL 协议:支持 Tls1.3

客户端证书:配置证书、密钥并携带证书与服务器握手

服务器证书校验:校验服务器返回的证书

服务器通用名称:签发服务器证书时所填写的域名